Tabla de contenidos

Artículo publicado originalmente en versión resumida en el blog del Mercado Social de Madrid.

En 2019, los cinco gigantes tecnológicos, también conocidos como GAFAM (acrónimo Google/Alphabet, Amazon, Facebook, Apple y Microsoft), tuvieron una capitalización bursátil de casi tres veces el PIB de España. Durante los primeros meses de la pandemia, las fortunas de sus grandes accionistas crecieron como la espuma, mientras implantan sofisticados mecanismos para controlar cualquier movimiento sindical dentro de sus plantillas. Vigilancia masiva (PRISM), manipulación de elecciones (Cambridge Analytica), difusión de bulos, prácticas monopolísticas… la lista de motivos para alejarse de estas compañías si queremos realizar un consumo responsable es infinita, pero nos topamos con una realidad: Google, Microsoft o Amazon están tan imbricadas en la infraestructura actual de la web (entre AWS y Azure, los servicios de computación en la nube de Amazon y Microsoft, soportan entre un 30 y un 60% del tráfico de internet según la fuente consultada) que es prácticamente imposible desaparecer de su radar.

Pero la cuestión va más allá de la perspectiva del consumo, ya que en la era del “capitalismo de la vigilancia”, nuestro rol principal en la red no es el de consumidoras, sino el de productoras de información. La mayor fuente de beneficios de muchas de estas compañías no se encuentra en la venta de productos o servicios (muchas los ofrecen de manera gratuita), sino en la recopilación y procesamiento de nuestros datos personales, tomados en gran medida bajo nuestro desconocimiento.

En este artículo veremos en cinco puntos cómo empezar a protegernos de sus técnicas abusivas en nuestro uso cotidiano de la red, siendo conscientes de que nuestra misión tendrá limitaciones. Si hacemos un símil visual con las películas de espías, lo que cubriremos en esta introducción en términos prácticos se acerca más a levantarnos las solapas de la gabardina y hablar bajito que a conseguir dar esquinazo y que nos pierdan la pista de manera sorpresiva.

Así pues, ¿por dónde empezar?

1. Conocer al enemigo

A un nivel general, para poder establecer cualquier estrategia de autodefensa, primero es necesario identificar las amenazas que enfrentamos. Tomar conciencia de que en la dinámica actual nuestro derecho a la privacidad está en peligro. Y en cuestión de derechos no debemos renunciar a ellos, porque nunca sabemos cuándo vamos a necesitarlos, y como expresó Edward Snowden:

Argumentar que no te preocupa el derecho a la privacidad porque no tienes nada que ocultar, viene a ser lo mismo que decir que no te preocupa la libertad de expresión porque no tienes nada que decir. No puedes desestimar los derechos de los demás solo porque tú no los ejerzas.

Más allá de la pérdida de privacidad está el uso que se hace de los datos que recopilan sobre ti. Como ninguna de estas empresas publica el código de sus algoritmos para que sean auditados por la comunidad, su funcionamiento es opaco. Si nos fiamos de su comunicación de prensa, todo son buenas intenciones: Google lee el contenido de tus correos y tus documentos aún después de eliminados (sabías que lo hace, ¿verdad?) o indexa todo tu historial de búsquedas para darte una información más precisa en sus servicios. Amazon hace seguimiento de tu navegación y escucha con Alexa todas tus conversaciones para ofrecerte exactamente lo que necesitas. Facebook es capaz de inferir tu posicionamiento político o tu orientación sexual desde el perfil que tiene de todas tus interacciones en la red para mostrarte el contenido que más te interesa. Y además, todas lo hacen de forma gratuita.

No vamos a negar que el servicio que ofrecen sea útil, pero aunque sea una frase repetida mil veces, si el producto es gratuito es que el producto eres tú. A nivel individual, es sabido que recopilar toda la información posible sobre tu comportamiento en la red les ayuda a manipular tus hábitos y tus intereses con técnicas de persuasión basadas en la ciencia de la conducta y la psicología. El fin no es facilitarte las cosas, el fin es acumular todos los datos posibles sobre tu persona para su lucro a través de la explotación de esos datos y la venta de los mismos a terceros. En la imagen de conjunto, la constante extracción y acumulación de datos en manos de uno pocos es lo que está incrementando el poder monopolístico de dichos gigantes y lo que hace que muchas otras empresas (y la propia estructura de internet) dependan de ellas.

Merece especial atención el dispositivo que llevamos en el bolsillo a todas partes. Un smartphone tiene una media de 14 sensores, entre ellos una cámara, un micrófono, y varios instrumentos para geolocalizarnos de forma precisa (el GPS es solo uno de ellos).

El dato más valioso sobre una persona no son sus correos personales sino su posición geográfica. Sabiendo donde está una persona en cada momento sabremos dónde vive, dónde trabaja, cuántas horas duerme, cuándo sale a correr, con quién se relaciona, a dónde viaja, cómo se transporta de un sitio a otro

Marta Peirano - El enemigo conoce el sistema (2019)

Por ello, como primera medida, infórmate.

Puedes empezar leyendo este artículo de Ekaitz Cancela en La Marea, esta entrevista en El Salto a Marta Peirano, o la guía básica sobre vigilancia en línea de la Electronic Frontier Foundation, una organización internacional dedicada a proteger los derechos civiles en la era digital.

2. Legislación vigente. Opt out

La privacidad y la extracción masiva de datos son cuestiones que se han abordado en el Parlamento Europeo, y tenemos una regulación de las más avanzadas del mundo al respecto, el Reglamento General de Protección de Datos (RGPD), que incluye la necesidad de un consentimiento activo para poder tratar datos de carácter personal. Lamentablemente, para el caso de las grandes compañías, hacer uso de sus servicios conlleva la aceptación de sus políticas de privacidad (más sobre esto en el último punto).

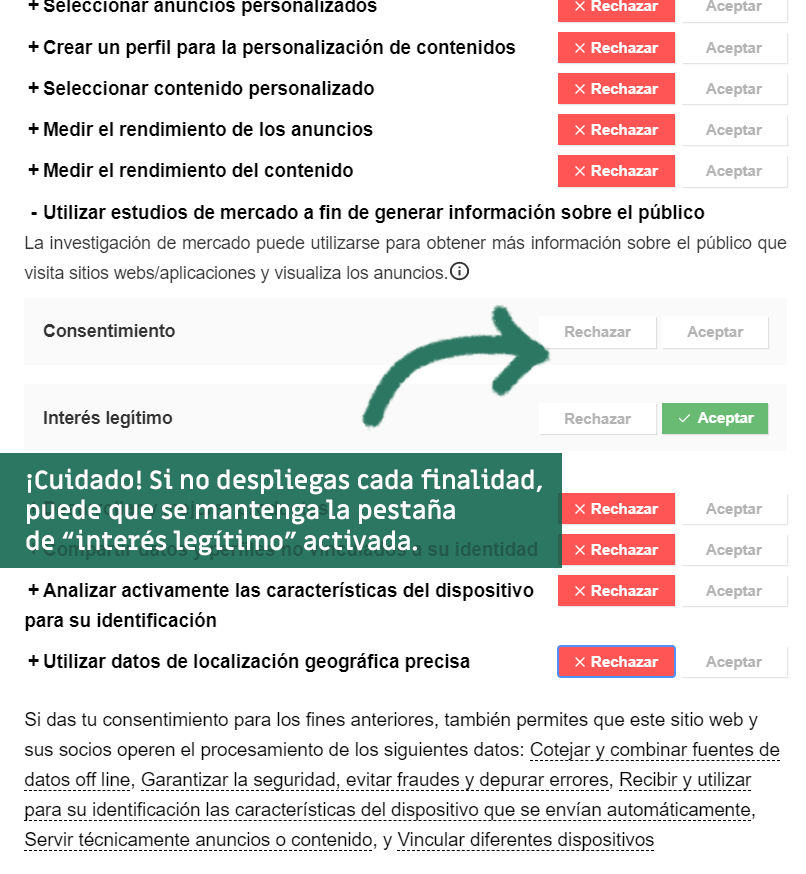

¿Cuántas veces al día entras en una página web y pulsas por instinto el botón de “Aceptar cookies”? ¿Sabes qué es una cookie? Por ejemplo, visitando un artículo de El País, si en lugar de aceptar directamente su política de privacidad entramos a gestionar los permisos que concedemos, podemos ver que le estaremos dando hasta 25 permisos distintos sobre seguimiento y tratamiento de nuestra información, que compartirán con un listado de más de 600 compradores de datos.

Listado de checks de privacidad en Elpais.com (2022)

Al menos, en virtud del RGPD, cada sitio web está obligado a mostrarnos esta información y aunque pueda ser una labor tediosa (nunca hay un botón para “rechazar todas”, al contrario que con el consentimiento), lo más recomendable es que rechazes todas las finalidades de registro de tus datos.

El RGPD también establece un derecho a la limitación del tratamiento de nuestros datos personales. Así, aunque una vez aceptamos las políticas de privacidad no podamos evitar que las compañías recopilen información de forma anónima, sí podemos limitar el uso que pueden hacer de ella, principalmente para evitar la elaboración de perfiles personales (artículo 22).

Este paso es esencial. Si tienes cuenta en cualquiera de las GAFAM y no lo has hecho nunca, accede cuanto antes a los ajustes de privacidad y desactiva todos los controles de actividad y de personalización de cuenta. Para Google por ejemplo, se hace desde la gestión de la cuenta de Google, y a continuación yendo a la pestaña de “Datos y personalización”. Igual que con las cookies, es un proceso tedioso en el que habrá que ir desactivando una a una todos los tipos de actividad y usos de la misma que realiza Google, en este caso además habrá que leer por cada una de ellas las buenas intenciones de Google (“es para brindarte unos resultados de búsqueda más rápidas y personalizada”).

Entonces, ¿podemos considerar que haciendo uso de nuestros derechos digitales estamos seguras? Sin duda nuestra privacidad estará menos expuesta, pero las compañías de anunciantes, con las grandes tecnológicas detrás, tienen técnicas más oscuras para seguir realizando el seguimiento de tu navegación, muchas veces incluso a espaldas de la entidad que administra una página al no leerse la letra pequeña de utilizar alguno de sus servicios, como incrustar un botón de “Like” de Facebook o añadir una tipografía de Google. Según los estudios, el porcentaje de webs que cumplen realmente con la normativa del RGPD oscila entre el 15 y el 30%.

En cualquier caso, que deshabilitemos todos estos permisos solo indica nuestra disconformidad según la ley, ya que no hay manera de comprobar que estas compañías realmente cumplen lo que dicen. Escudándose en las leyes de propiedad industrial, no se permite el acceso a su código para realizar una auditoría. El único que puede controlar Facebook es Facebook. Si queremos salvaguardar nuestra privacidad, no basta con confiar en la buena fe de las entidades que hasta el día de hoy sabemos que han estado cediendo nuestros datos a agencias de seguridad de gobiernos y a compañías publicitarias.

3. Ponérselo difícil

Nuestro objetivo en este punto será tratar de evitar activamente la monitorización y seguimiento de nuestra actividad en la red. Para esta tarea hay un abanico enorme de herramientas, desde complementos para el navegador a herramientas criptográficas avanzadas. Como primer paso en la autodefensa digital vamos a armarnos con un par de las más accesibles, entendiendo el propósito de cada una de ellas.

HTTPS Everywhere

HTTP es el protocolo que se utiliza para navegar la web, siendo HTTPS su contrapartida segura, en la que la conexión está cifrada extremo a extremo (probablemente te sonará, porque existe bastante pedagogía al respecto para comprar de forma segura. Ya sabes, el candadito que aparece en la barra de direcciones). HTTPS Everywhere es una extensión de navegador gratuita y libre desarrollada por la Electronic Frontier Foundation que hace que todos los sitios que visites utilicen de forma automática y por defecto una conexión HTTPS. Desde su web puedes acceder al instalador de un solo click para los distintos navegadores. Esto ayuda a protegerse de vigilancia del contenido de tu navegación, pero no oculta qué sitios web visitas (para ello, puedes recurrir a Tor o una VPN, pero esto es un poco más avanzado).

uBlockOrigin y PrivacyBadger

El siguiente paso es evitar

-

uBlockOrigin: Por defecto una vez instalado bloqueará un alto grado de elementos de rastreo, además de servir de bloqueador de anuncios. En las preferencias del complemento puedes ver las listas de filtrado que se están aplicando y habilitar opciones más restrictivas. Por ejemplo, los filtros para redes sociales no vienen activados por defecto (también hay que tener claro que si los activas, no funcionarán los plugins de redes sociales en otras páginas que visites, por ejemplo para añadir comentarios a través de Facebook en una noticia).

Desde su página puedes acceder a los enlaces de descarga, o buscarlo directamente en el catálogo de extensiones del navegador.

-

PrivacyBadger: Otra extensión de navegador desarrollada por la EFF para bloquear elementos de seguimiento maliciosos. Es complementaria a uBlockOrigin, ya que la manera de abordar la detección es distinta: el primero utiliza listados públicos de contenidos maliciosos a bloquear, mientras que ésta hace una comprobación dinámica según tu navegación: cuando ve que un mismo elemento de rastreo se está utilizando en más de dos sitios diferentes, lo bloquea. Puede descargarse desde su página web.

4. Cuidar al resto

Un factor que suele dejarse de lado en la autodefensa digital es la precaución en las interacciones con las demás, acciones cotidianas en las que sin darnos cuenta estamos facilitando información muy valiosa. Una vez lo piensas es una perogrullada, pero ¿eres consciente de la cantidad de aplicaciones de tu móvil que tienen acceso a la agenda de contactos? Cada aplicación de mensajería o red social que utilizas tiene guardado el dato del contacto que guardas como “Mamá”. Piensa dos veces a qué aplicaciones concedes permisos para acceder a tu agenda. En Android puedes consultar las aplicaciones que tienen permisos concretos en la sección de ajustes.

Una segunda brecha que ocurre de manera involuntaria y a diario es al compartir enlaces con parámetros de seguimiento. ¿Qué es esta información de seguimiento y cómo detectarla? Veámoslo con un ejemplo. Supón que compartes el siguiente enlace desde Facebook:

https://madrid.mercadosocial.net/participa/?fbclid=IwAR3jJ4BBBBAAAA

En las direcciones web, la parte después de la interrogación son parámetros que se envían a esa página, siguiendo el formato parametro=valor. ¿Ves esa parte que dice fbclid=IwAR3jJ4BBBBAAAA` en el enlace anterior (los de verdad son bastante más largos)? Ese parámetro lo ha incluído Facebook en el enlace sin tu consentimiento, y está asociado a ti: es una referencia a tu sesión de Facebook, dónde estaba ese enlace, desde qué dispositivo estabas consultado la red social… Cada vez que reenvías un enlace con información de seguimiento a otra persona, estás ayudando sin querer a que las grandes tecnológicas dibujen un mapa aún más preciso de tus conexiones sociales (y las de aquellas con las que los compartes).

Esto tiene una solucíón sencilla: cuando compartas un enlace (en redes, en una conversación, en un email…), elimina todos los parámetros

Google utiliza otro método fácil de detectar en Android para realizar este seguimiento, mediante la tecnología AMP (Accelerated Mobile Pages). En teoría una tecnología ventajosa, ya que sirve para optimizar la carga de páginas web en móvil y evitar el consumo de datos, en la práctica un modo de monitorizar los enlaces que visitas y compartes, el contenido se sirve desde los propios servidores de Google, y lo hace con un subconjunto del estándar HTML creado y gestionado por Google. Y Google intenta hacerte caer en esta trampa de forma continua a través de sus servicios: si utilizas la barra de búsqueda de Google en el móvil, en los enlaces que abras desde la app de Gmail… ahí donde pueda hacer de intermediario, te intentará mostrar un enlace mediante AMP.

Igual que en el caso anterior, si tú ya has caído en la trampa de visitar un enlace AMP, asegúrate al compartirlo de compartir el original y no el que tiene a Google de intermediario.

5. Evitar su uso.

Dejamos para el final la acción más obvia, pero probablemente la que exige un mayor compromiso. Si te importa el comercio y el empleo local, no compres (ni busques productos) en Amazon. No utilices los servicios de Google, empezando por utilizar un buscador que respete tu privacidad como DuckDuckGo. Hay alternativas basadas en software libre para la mayoría de herramientas y productos que ofrecen las grandes tecnológicas. A poder ser, ejerce totalmente tu soberanía tecnológica: no solo utilices dichas herramientas, busca nodos locales o grupos activistas que monten estas herramientas en servidores propios en los que puedas confiar de verdad para la custodia de tus datos. En Alcalá por ejemplo tenemos El Monigote.

Luchar contra la “economía de la atención”, desactivar desde la conciencia los métodos de persuasión que crean la adicción a las tecnologías. Romper los ciclos cortos de dopamina. En Sal de la Máquina (Sergio Legaz, Libros en Acción) tenemos una guía para abordar de forma práctica una desconexión digital, autoimponiéndonos prácticas de “buen uso” y racionales de las tecnologías.

Bibliografía para profundizar

- Guía para la autoprotección digital de la Electronic Frontier Foundation: https://ssd.eff.org/es

- Guía sobre seguridad en internet de Riseup.net: https://riseup.net/es/security/

- El pequeño libro rojo del activista en la red - Marta Peirano [en Traficantes de Sueños]

- Repositorio de herramientas digitales libres en la web de MES Madrid: [LINK]

- Me and my shadow: Herramienta online para ser consciente del rastro que dejas en internet

- HORTA, Daniela (2023) «¿Por qué la privacidad y la protección de datos son clave para la igualdad de género?» Artículo

Etiquetas:

Compartir:

Artículos relacionados

Acceso inclusivo a la tecnología

- Alberto

- Taller

Crónica del taller 'Acceso Inclusivo a la Tecnología' impartido como parte del programa MES de la inclusión.

Leer más

Oferta de trabajo (perfil de administración/gestión)

- Simbiótica

- Trabajo , Cooperativa

Actualmente en la cooperativa somos 4 trabajadoras con un perfil técnico, y estamos buscando una quinta persona en el equipo: alguien que convierta la gestión interna y administrativa en una palanca para escalar nuestro impacto. Publicamos esta oferta de trabajo para buscar una persona que quiera sumarse a nuestro equipo, con posibilidad de integrarse como socia cooperativista en el futuro.

Leer más

Oferta de trabajo (perfil de Ciencia de datos / Operaciones)

- Simbiótica

- Trabajo , Cooperativa

En Simbiótica buscamos una persona con perfil de Ciencia/Ingeniería de Datos / MLOps para unirse a nuestro equipo.

Leer más